MySQL 无监听端口故障问题排查记录

目录

- 一、故障现象:连接失败与端口异常

- 二、排查过程:从常见到特殊的逐步深入

- 1. 排除常规原因

- 2. 关键线索:skip-grant-tables的隐性影响

- 三、原理详解:skip-grant-tables的安全机制

- 四、解决方案:恢复正常端口监听

- 1. 临时恢复(适用于需远程操作的场景)

- 2. 永久解决(推荐)

- 五、总结与最佳实践

- 1. skip-grant-tables使用规范

- 2. 端口异常排查思路

在 javascriptmysql 运维中,"无法连接数据库" 是常见问题,而 "无监听端口" 则是其中较为隐蔽的一类。本文结合实际案例,详细拆解 MySQL 端口未监听的故障排查过程,揭示skip-grant-tables参数背后的隐性影响,帮助运维人员快速定位并解决类似问题。

一、故障现象:连接失败与端口异常

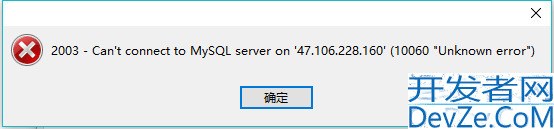

某运维人员反馈,远程客户端无法连接 MySQL 实例,报错信息如下:

ERROR 2003 (HY000): Can't connect to MySQL server on '127.0.0.1' (111)

初步排查发现三个关键异常:

- 进程存在:MySQL 进程正常运行(通过

ps -ef | grep mysql确认):[root@wx ~]# ps -ef|grep [m]ysql mysql 25973 1 1 8月30 ? 02:43:20 /mysqldata/mysql/base/8.0.24/bin/mysqld --defaults-file=/mysqldata/mysql/etc/3308/my.cnf --daemonize --pid-file=/mysqldata/mysql/data/3308/mysqld.pid --user=mysqjavascriptl --socket=/mysqldata/mysql/data/3308/mysqld.sock --port=3308

- 端口未监听:检查 3308 端口无监听(

lsof -i:3308和ss -nltp|grep 3308均无输出)。 - 日志与变量异常:启动日志显示

port: 0,数据库内查询port变量也返回 0:mysql> show variables like 'port'; +---------------+-------+ | Variable_name | Value | +---------------+-------+ | port | 0 | +---------------+-------+

二、排查过程:从常见到特殊的逐步深入

1. 排除常规原因

- 防火墙:确认防火墙已开放 3308 端口(

firewall-cmd --list-ports显示 3308/tcp 已开放)。 - 配置文件:检查

my.cnf,确认port=3308配置正确,无语法错误。 - skip-networking 参数:常规情况下,

skip-networking会禁用 TCP/IP 连接,导致端口不监听。但检查配置文件,未发现该参数。

2. 关键线索:skip-grant-tables的隐性影响

在排查配置文件时,发现启用了skip-grant-tables参数:

[mysqld] skip-grant-tables # 允许无密码登录,禁用权限检查 port=3308 socket=/mysqldata/mysql/data/3308/mysqld.sock

通过查阅 MySQL 官方文档,发现skip-grant-tables的特殊行为:

skip-grant-tables时,MySQL 会自动启用skip-networking,即使配置文件中未显式设置js。这是因为skip-grant-tables禁用了权限系统(任何人可无密码登录),为安全起见,MySQL 会默认关闭网络连接,仅允许通过 socket 本地连接,从而导致端口被强制设置为 0(不监听任何 TCP 端口)。

三、原理详解:skip-grant-tables的安全机制

skip-grant-tables是 MySQL 的应急参数,主要用于重置丢失的 root 密码(无需验证权限直接登录)。但其设计包含严格的安全限制:

- 禁用权限表:MySQL 启动时不加载

mysql库中的权限表(如user、db),所有用户可无密码登录,且拥有全部权限。 - 自动启用

skip-networking:为防止远程恶意访问,强制禁用 TCP/IP 连接,仅允许通过socket文件本地连接(port=0即为此机制的体现)。 - 其他限制:禁用定时事件、插件加载、密码失效机制等依赖权限表的功能。

这解释了为何配置port=3308却实际监听端口为 0——skip-grant-tables的安全机制覆盖了显式端口配置。

四、解决方案:恢复正常端口监听

1. 临时恢复(适用于需远程操作的场景)

若需临时启用网络连接(如远程重置密码后验证),可在登录后执行权限刷新操作,触发权限表加载,从而自动关闭skip-networking:

-- 本地通过socket登录 mysql -S /mysqldata/mysql/data/3308/mysqld.sock -- 刷新权限表(加载权限系统,自动关闭skip-networking) flush privileges; -- 此时端口已恢复监听 show variables like 'port'; -- 输出3308

2. 永久解决(推荐)

完成应急操作后,应立即禁用skip-grant-tables,恢复正常安全机制:

- 编辑

my.cnf,注释或删除skip-grant-tables:[mysqld] # skip-grant-tables # 注释此行 port=3308 socket=/mysqldata/myspythonql/data/3308/mysqld.sock

- 重启 MySQL 服务:

systemctl restart mysqld # 或对应服务名

- 验证端口监听:

ss -nltp|grep 3308 # 显示监听状态

五、总结与最佳实践

1. skip-grant-tables使用规范

- 仅应急使用:仅限重置密码等紧急场景,操作完成后立即禁用。

- 本地操作:启用期间仅通过

socket本地连接,避免远程暴露风险。 - 及时刷新权限:若需临时远程访问,登录后立即执行

flush privileges,并在操作后重启服务禁用参数。

2. 端口异常排查思路

遇到端口未监听时,除常规检查port和skip-networking外,需特别关注:

- 是否启用

skip-grant-tables(隐性启用skip-networking)。 - 启动日志中

port的实际值(是否为 0)。 - 权限刷新后参数的动态变化(

flush privileges的影响)。

通过本文案例可见,MySQL 的部分参数存在隐性关联(如skip-grant-tables与skip-networking),运维中需深入理解参数原理,而非仅依赖表面配置。遇到异常时,结合官方文档与日志信息,往往能快速定位根因。

到此这篇关于MySQL 无监听端口故障 的文章就介绍到这了,更多相关mysql无监听端口内容请搜索编程客栈(www.devze.com)以前的文章或继续浏览下面的相关文章希望大家以后多多支持编程客栈(www.cppcjavascriptns.com)!

加载中,请稍侯......

加载中,请稍侯......

精彩评论