Linux如何使用HTTP进行远程系统监控

目录

- 简介

- HTTP协议概述

- linux系统监控需求

- HTTP监控架构

- 客户端-服务器模型

- 数据采集与传输

- 安全性考虑

- 监控指标与实现

- 系统资源监控

- 网络性能监控

- 日志分析

- 工具与框架

- 自定义监控脚本

- 最佳实践

- 性能优化

- 可扩展性设计

- 总结

简介

HTTP协议概述

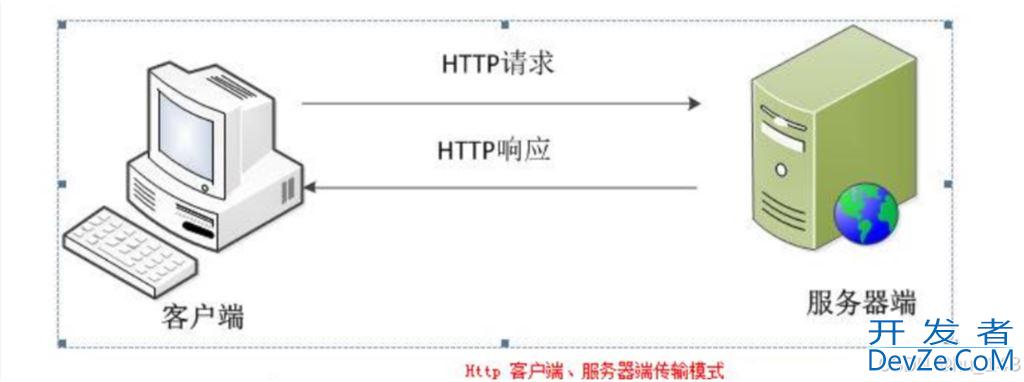

HTTP协议是 超文本传输协议 ,基于TCP/IP通信协议,用于从万维网服务器传输数据到本地浏览器。

它的工作原理基于 客户端-服务器架构 ,浏览器作为客户端通过URL向服务器发送请求,服务器接收并处理请求后返回响应信息。

HTTP的主要特点是 简单快速、灵活 ,支持多种数据类型传输,并采用 无连接、无状态 的设计原则,这些特性使其成为远程监控的理想选择。

在Linux系统监控领域,HTTP协议的应用优势显著:

- 标准化接口 :简化了跨平台监控系统的开发和集成。

- 轻量级通信 :降低了监控系统的资源消耗。

- 易于扩展 :便于实现复杂的功能和数据分析。

- 安全性保障 :可通过HTTPS实现加密传输,保护敏感数据。

这些优势使HTTP成为构建高效、可靠和安全的远程监控系统的理想选择。

Linux系统监控需求

Linux系统监控是维护服务器稳定性、性能和安全性的关键环节。随着云计算和大数据技术的发展,实时、全面的系统监控变得尤为重要。常见的监控指标包括:

指标类别 | 具体指标 |

|---|---|

CPU | 使用率、空闲时间、上下文切换次数 |

内存 | 使用量、缓存、交换空间 |

磁盘 | IO操作频率、读写速度、使用率 |

网络 | 吞吐量、延迟、错误率 |

此外,还需关注 关键业务进程 和 内核参数 。通过定期采集这些指标,可及时发现潜在问题,优化系统配置,提升整体性能和可靠性。

HTTP监控架构

客户端-服务器模型

在探讨HTTP监控架构时,我们首先需要理解其核心组成部分:客户端-服务器模型。这种模型是HTTP协议的基础,也是构建远程监控系统的关键。

HTTP监控系统的核心在于 客户端-服务器模型 ,这是一种分布式计算架构,实现了远程监控的需求。在这种模型中, 客户端 发起请求,而 服务器 响应这些请求并提供所需的数据或服务1。这种架构的优势在于其灵活性和可扩展性,使得监控系统能够适应不同的监控需求和环境。

在实际应用中,客户端通常是监控代理或专门的监控工具,而服务器则是被监控的Linux系统。这种架构允许监控系统跨越网络边界,实现远程监控。

例如,在数据中心环境中,管理员可以通过部署在各处的客户端来收集不同服务器的监控数据,统一汇总到中央服务器进行分析和报警。

HTTP监控系统的数据传输过程遵循典型的 请求/响应模型 具体而言:

- 客户端向服务器发送HTTP请求,通常包含监控指令或查询参数。

- 服务器接收到请求后,执行相应的监控任务,如采集系统资源使用情况。

- 服务器将采集到的数据封装成HTTP响应,返回给客户端。

- 客户端解析响应数据,进一步处理或展示。

值得注意的是,HTTP协议的 无状态特性 为监控系统带来了独特优势2。这意味着每次请求都是独立的,服务器不必保存客户端的会话信息。这一特性简化了监控系统的实现,提高了系统的可伸缩性和可靠性。然而,这也带来了一些挑战,如如何在多次请求之间保持一致性,这通常需要额外的机制来实现。

在实际部署中,HTTP监控系统还需要考虑 安全性 和 性能 方面的问题。例如,可以使用HTTPS来加密数据传输,保护敏感信息。同时,为了减少对被监控系统的负担,可以采用轮询或推送等方式来优化数据采集策略。

数据采集与传输

在HTTP监控架构中,数据采集与传输是实现有效监控的关键环节。本节将详细介绍如何利用HTTP请求获取Linux系统各项指标,以及数据的格式化和传输方式。

HTTP监控架构的数据采集与传输主要依赖于 RESTful API 设计模式7。这种模式允许监控客户端通过标准的HTTP方法(如GET、POST)来获取和管理监控数据。RESTful API的设计理念强调 资源导向 ,将每个监控指标视为一个可操作的资源,通过URL来标识和访问这些资源8。

在实际应用中,监控系统通常采用以下步骤来进行数据采集与传输:

数据采编程集 :监控代理或工具在Linux系统上执行数据采集任务。这可能涉及调用系统命令、读取系统文件或利用内核接口等多种方式。例如,使用top命令获取CPU使用情况,或通过读取/proc/meminfo文件来获取内存使用信息。

数据格式化 :采集到的原始数据需要经过格式化处理,转换为适合HTTP传输的格式。常用的格式包括jsON、XML或定制的文本格式。例如,将CPU使用率转换为JSON格式:

{

"metric": "cpu_usage",

"value": 25.3,

"timestamp": 1632456789

}

数据传输 :格式化的监控数据通过HTTP请求发送到监控服务器。这里涉及到几个关键点:

传输协议 :推荐使用HTTPS以确保数据传输的安全性9。

数据编码 :通常采用UTF-8编码。

内容类型 :指定为application/json或其他适当类型。

认证机制 :可能需要实现基本认证或OAuth等安全措施9。

批量传输 :为提高效率,可采用批量传输方式。即将多个监控指标打包成一个HTTP请求发送,而非单独发送每个指标8。

数据压缩 :对于大量数据传输,可考虑使用gzip等压缩算法减少带宽消耗8。

错误处理 :实现健壮的错误处理机制,如重试机制、错误码映射等9。

通过这种方式,HTTP监控架构实现了灵活、高效的数据采集与传输过程。它不仅确保了监控数据的准确性和实时性,还为后续的数据分析和决策提供了坚实基础。

安全性考虑

在HTTP监控架构中,安全性是一个至关重要的方面,尤其考虑到监控数据可能包含敏感信息。为了确保监控系统的安全性,我们需要采取一系列措施,涵盖数据传输加密、身份验证和访问控制等多个层面。

HTTPS的使用

HTTPS是HTTP的安全版本,通过在HTTP协议的基础上增加SSL/TLS层,对传输的数据进行加密,确保数据在传输过程中的安全10。在Linux系统中,可以通过安装和配置SSL/TLS证书来实现HTTPS。这不仅可以防止数据在传输过程中被窃取或篡改,还能有效防止中间人攻击。

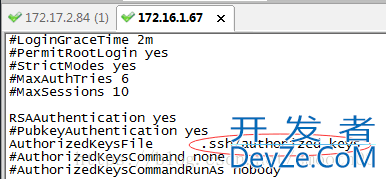

身份验证

身份验证是另一个关键的安全措施。除了使用HTTPS外,还可以实施更严格的身份验证机制。例如,可以采用 双因素认证 方法,结合密码和一次性令牌来提高安全性11。这种方法可以有效防止仅凭密码被盗用的情况发生。

在实际应用中,Linux系统提供了多种身份验证方式:

基于用户名/密码的认证 :这是最基本的身份验证方式,但在安全性方面可能存在一些隐患。

基于公钥的认证 :使用SSH密钥对进行身份验证,这种方法比传统密码认证更为安全。

基于LDAP的认证 :适用于大型组织,可以集中管理用户身份信息。

基于OAuth的认证 :特别适合于API级别的身份验证,可以实现细粒度的权限控制。

加密传输

加密传输是确保数据安全的关键。Linux系统提供了多种加密算法,如AES、DES等对称加密算法,以及RSA、ECC等非对称加密算法10。这些算法可以在数据的传输和存储过程中提供强大的加密保护,防止数据泄露。

在实际应用中,可以选择合适的加密算法来保护监控数据。例如,可以使用AES算法对监控数据进行加密,然后再通过HTTPS传输。这样即使数据在传输过程中被截获,也无法被轻易解读。

访问控制

访问控制是保护监控系统的另一道防线。Linux系统提供了强大的防火墙和访问控制机制,可以限制特定IP地址或网络段对监控系统的访问11。通过合理配置iandroidptables或firewalld规则,可以有效阻止未授权的访问尝试,从而提高系统的安全性。

此外,还可以考虑实施严格的用户权限管理,只允许特定用户或用户组访问监控系统。这种方法可以进一步缩小潜在的安全风险范围,确保只有真正需要的人才能接触到敏感的监控数据。

监控指标与实现

系统资源监控

在Linux系统监控中,系统资源监控是至关重要的一环。本节将详细介绍如何监控CPU、内存和磁盘等关键系统资源,以及相关的Linux命令。

CPU监控

Linux系统提供了多种工具来监控CPU使用情况。其中, top命令 是一个强大而实用的选择。

它不仅能实时显示系统的CPU使用情况,还能按CPU使用率对进程进行排序。

执行top命令后,我们可以观察到以下关键指标:

指标 | 描述 |

|---|---|

%CPU | 进程占用的CPU时间百分比 |

%MEM | 进程占用的物理内存百分比 |

TIME+ | 进程使用的CPU时间总量 |

通过按P键,我们可以按照CPU使用率对进程进行排序,快速定位到CPU密集型进程。

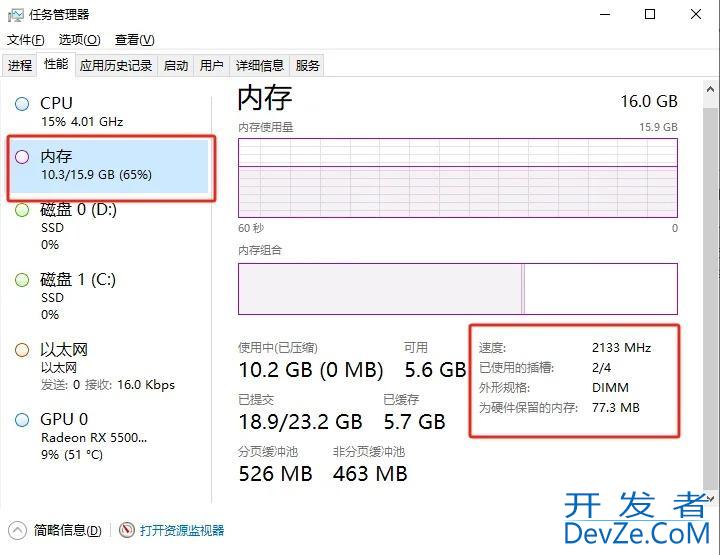

内存监控

内存监控方面, free命令 提供了简洁明了的概览。执行free -h命令,我们可以获得以下重要信息:

指标 | 描述 |

|---|---|

total | 总内存 |

used | 已使用内存 |

free | 空闲内存 |

shared | 共享内存 |

buff/cache | 缓冲和缓存占用内存 |

available | 可用内存 |

这些指标有助于评估系统的内存压力和优化潜力。

磁盘监控

对于磁盘监控, IOStat命令 是一个多功能工具。它不仅可以监控磁盘I/O,还能显示CPU使用情况。执行iostat -d -k 2 5命令,我们可以获得以下关键指标:

指标 | 描述 |

|---|---|

Device | 磁盘设备名称 |

rrqm/s | 每秒合并的读请求 |

wrqm/s | 每秒合并的写请求 |

r/s | 每秒完成的读I/O操作 |

w/s | 每秒完成的写I/O操作 |

rkB/s | 每秒读取的千字节数 |

wkB/s | 每秒写入的千字节数 |

这些指标有助于诊断磁盘I/O瓶颈和优化磁盘性能。

通过这些命令和指标,我们可以全面监控Linux系统的CPU、内存和磁盘资源使用情况。在实际应用中,可以将这些命令整合到自动化监控脚本中,通过HTTP接口定期向监控服务器发送数据,实现实时、高效的系统资源监控。

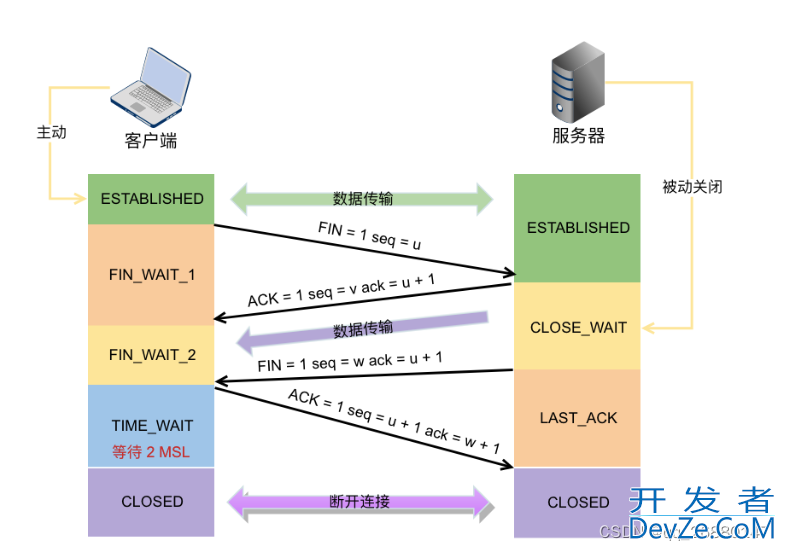

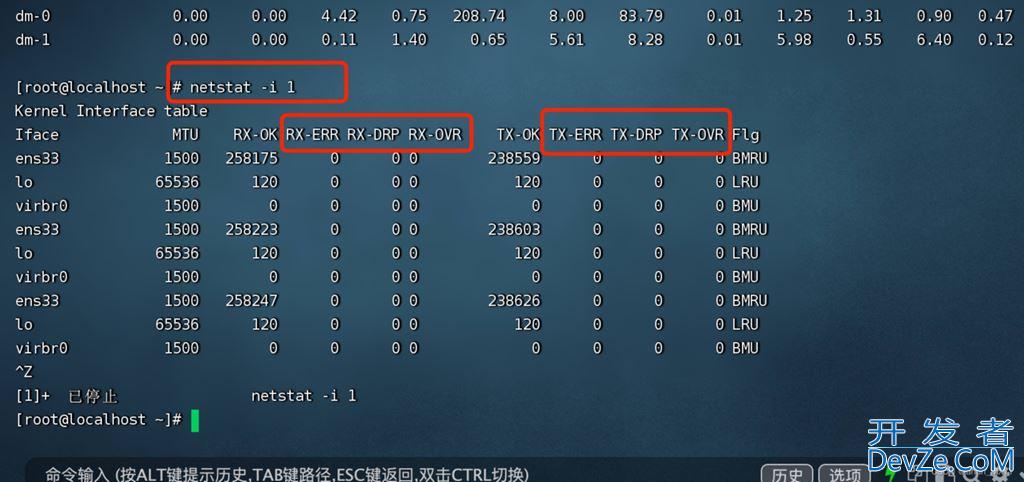

网络性能监控

在网络性能监控中,准确测量网络吞吐量和连接状态是确保系统高效运行的关键。Linux系统提供了多种强大的工具和技术,可以帮助我们全面监控网络性能。

网络吞吐量监控

nload 是一个优秀的实时监控网络流量和带宽使用的控制台应用程序。它使用两个图表可视化地展示接收和发送的流量,并提供数据交换总量、最小/最大网络带宽使用量等附加信息。使用方法简单,只需输入nload命令即可启动监控。

连接状态监控

netstat 命令是监控网络连接状态的有力工具。通过执行netstat -n --tcp命令,我们可以查看当前所有TCP连接的状态。

为了更精确地监控特定端口的连接状态,可以使用

netstat -n --tcp | awk '/:26039/ {++S[$NF]} END {for(a in S) print a, S[a]}' | sort -rn

命令,这将显示通过端口26039的所有连接状态及其数量。

TCP连接状态主要包括:

状态 | 含义 |

|---|---|

LISTEN | 服务器正在等待客户端的连接请求 |

SYN_RECV | 服务器接收到客户端的连接请求,正在等待确认 |

ESTABLISHED | 已经建立的连接,正在进行数据传输 |

FIN_WAIT1/FIN_WAIT2 | 连接关闭过程中的状态 |

TIME_WAIT | 主动关闭一方在连接关闭后等待一段时间以确保对方接收到关闭请求 |

通过分析这些状态,我们可以深入了解当前系统的并发请求情况和连接健康状况。

其他监控指标

除吞吐量和连接状态外,还可关注以下指标:

PPS (Packet Per Second) :表示每秒传输的数据包数量,反映了网络的转发能力。

网络延迟 :通常通过ping命令进行测试,反映数据包在网络中的传输时间。

丢包率 :表示在网络传输过程中丢失的数据包比例。

通过综合监控这些指标,我们可以全面评估Linux系统的网络性能,及时发现并解决潜在问题,确保系统的稳定运行和高效性能。

日志分析

在Linux系统监控中,日志分析扮演着至关重要的角色。通过HTTP接口获取和分析系统日志,可以实时监控服务器状态,及时发现潜在问题。本节将详细介绍如何利用HTTP接口实现Linux系统日志的有效分析。

Linux系统日志包含了丰富的信息,涵盖了系统运行的各个方面。为了充分利用这些宝贵的数据,我们可以借助HTTP接口实现远程日志分析。这种方法不仅提高了监控的灵活性,还为大规模分布式系统的日志管理提供了便利。

日志收集与存储

首先,我们需要确保Web服务器正确配置了日志记录。以Apache为例,可以在httpd.conf文件中设置日志级别和格式:

LogLevel warnErrorLog "|/usr/sbin/httpd-log"CustomLog "|/javascriptusr/sbin/httpd-log" combined这里的combined指定了日志格式,包括日期、时间、客户端IP、请求方法、URL等信息。通过HTTP接口,我们可以轻松获取这些日志数据。

日志分析工具

在Linux平台上,有多种强大的日志分析工具可供选择:

- GoAccess :实时分析Web服务器日志,生成交互式报告。

- AWStats :功能丰富,支持多种日志格式。

- Webalizer :免费开源,生成详细的html报告。

这些工具通常支持通过HTTP接口远程访问日志数据,无需直接登录服务器。

自定义脚本

对于特殊需求,可以编写自定义脚本来处理日志数据。例如,使用python的logging模块和requests库,可以实现日志数据的收集和分析:

import logging

import requests

def analyze_logs():

log = logging.getLogger('my_logger')

handler = logging.FileHandler('/var/log/myapp.log')

formatter = logging.Formatter('%(asctime)s %(levelname)s: %(message)s')

handler.setFormatter(formatter)

log.addHandler(handler)

log.info('Starting log analysis')

response = requests.get('http://localhost:8080/logs')

if response.status_code == 200:

log.info('Successfully fetched logs')

# 进行日志分析

else:

log.error('Failed to fetch logs')

analyze_logs()

这种方法允许我们将日志分析逻辑与数据采集分离,提高了系统的可扩展性和维护性。

日志轮循

为避免日志文件过大影响系统性能,可以使用logrotate工具进行日志轮换。

例如:

daily rotate 7 compress delaycompress missingok notifempty create 640 root adm minsize 1M

这段配置表示每日轮换一次日志,保留7天,压缩旧日志,最小达到1MB才轮换。

通过这些方法,我们可以构建一个高效、可靠的Linux系统日志分析解决方案,为系统监控和故障排除提供强有力的支持。

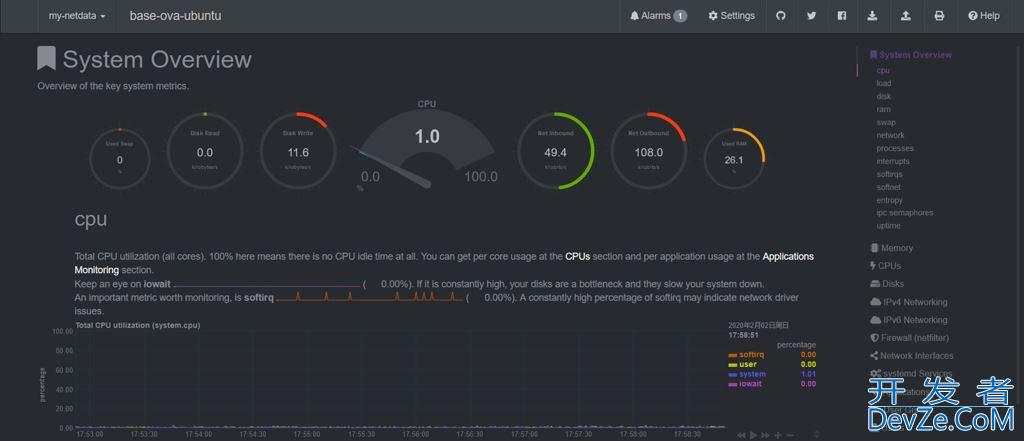

工具与框架

开源监控工具

在Linux系统监控领域,开源工具扮演着关键角色。Prometheus和Grafana是两个广受欢迎的选择,它们共同构成了一个强大的监控生态系统:

- Prometheus :负责数据采集和存储,采用HTTP pull模型,通过exporters从目标系统获取指标。

- Grafana :专注于数据可视化,支持多种数据源,提供丰富的图表和仪表php板选项。

这两个工具的组合为系统管理员提供了全面的监控解决方案,从数据采集到可视化呈现,覆盖了整个监控流程。通过HTTP接口,它们能够无缝集成到各种复杂的IT环境中,实现对Linux系统的实时监控和分析。

自定义监控脚本

在前文介绍了开源监控工具后,本节聚焦于自定义监控脚本的实现。自定义脚本为特定监控需求提供了高度灵活性。以下是使用Python和Shell脚本实现HTTP监控的简短示例:

Python脚本

示例:

import requests

def check_http_status(url):

try:

response = requests.get(url)

return response.status_code

www.devze.com except requests.exceptions.RequestException as e:

return str(e)

print(check_http_status("https://www.example.com"))

Shell脚本

示例:

#!/bin/bash

url="https://www.example.com"

status_code=$(curl -s -o /dev/null -w "%{http_code}" $url)

echo "Status code: $status_code"

这些示例展示了如何使用Python的requests库和Shell的curl命令检查HTTP状态代码。通过扩展这些脚本,可以实现更复杂的监控逻辑,如定时执行、阈值警报等。

自定义脚本的优势在于能够精确控制监控行为,适应特定的监控需求。

最佳实践

性能优化

在HTTP监控系统的设计中,性能优化是一个关键考量因素。为了最大限度地减少监控对系统性能的影响,可以采取以下策略:

- 优化数据采集频率 :根据监控指标的重要性动态调整采集间隔,平衡实时性和系统负载。

- 采用异步处理 :使用异步IO操作减少阻塞,提高监控系统的响应速度和吞吐量。

- 启用数据压缩 :对传输的数据进行gzip压缩,减少带宽消耗和处理开销。

- 使用轻量级协议 :考虑使用MQTT等低开销的物联网协议替代HTTP,特别是在资源受限的环境中。

- 优化数据存储 :采用合适的数据结构和索引策略,加快数据检索和分析速度。

通过这些优化措施,可以在保证监控效果的同时,显著降低对被监控系统的性能影响,实现高效、低侵入的监控方案。

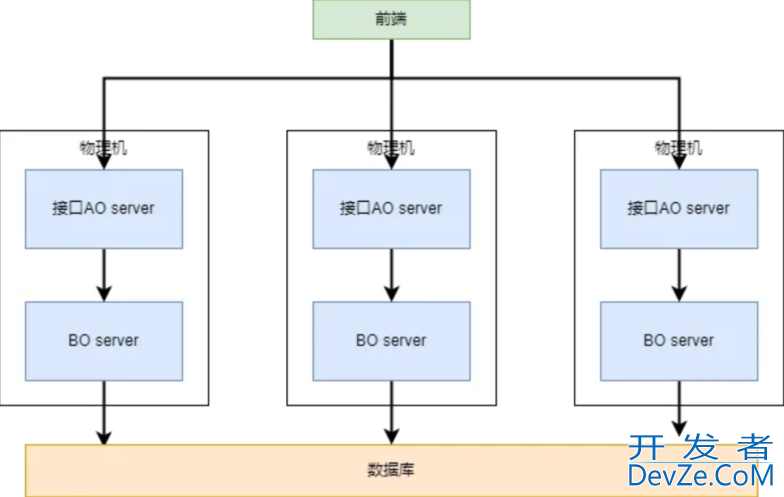

可扩展性设计

在设计可扩展的HTTP监控系统时,关键在于采用分布式架构和微服务设计模式。通过引入负载均衡器,可以实现监控请求的智能分配,提高系统的处理能力和可用性。同时,采用分布式数据库存储监控数据,确保系统的横向扩展能力。

在实际部署中,可以考虑使用Kubernetes等容器编排工具来管理监控组件,实现自动扩缩容。此外,设计时应注意模块化和松耦合,确保各个组件能够独立升级和扩展,以适应不断变化的监控需求。这种设计思路不仅能够有效应对大规模Linux服务器集群的监控需求,还能确保系统的长期可维护性和灵活性。

总结

以上为个人经验,希望能给大家一个参考,也希望大家多多支持编程客栈(www.devze.com)。

加载中,请稍侯......

加载中,请稍侯......

精彩评论