Apache Flink 任意 JAR 包上传漏洞利用及防范策略分析

目录

- Apache Flink 任意 JAR 包上传漏洞利用及防范策略

- 引言

- Apache Flink 任意 JAR 包上传漏洞概述

- 漏洞成因分析

- 漏洞影响范围

- 漏洞利用方法

- 环境搭建

- 漏洞复现步骤

- 实战案例

- 防范策略

- 1. 立即更新

- 2. 访问控制

- 3. 配置审查

- 4. 网络隔离

- 5. 日志监控

- 结语

Apache Flink 任意 JAR 包上传漏洞利用及防范策略

引言

Apache Flink 是一个流行的开源流处理框架,由于其强大的流处理能力,被广泛应用于大数据处理领域。然而,近期发现 Apache Flink 1.9.1 版本存在一个严重的安全漏洞,允许攻击者上传并执行任意 JAR 包。本文将探讨该漏洞的成因、利用方法以及如何有效防范。

Apache Flink 任意 JAR 包上传漏洞概述

该漏洞主要影响配置不当的 Apache phpFlink 集群,允许攻击者通过 Web 界面上传恶意 JAR 包,执行远程代码。

漏洞成因分析

漏洞产生的原因主要是 Apache Flink 的 JobManager 组件在处理外部提交的 JAR 包时,缺少了必要的安全校验,导致未授权的用户可以上传并执行 JAR 包。

漏洞影响范围

Apache Flink 1.9.1 版本及其之前的版本。

漏洞利用方法

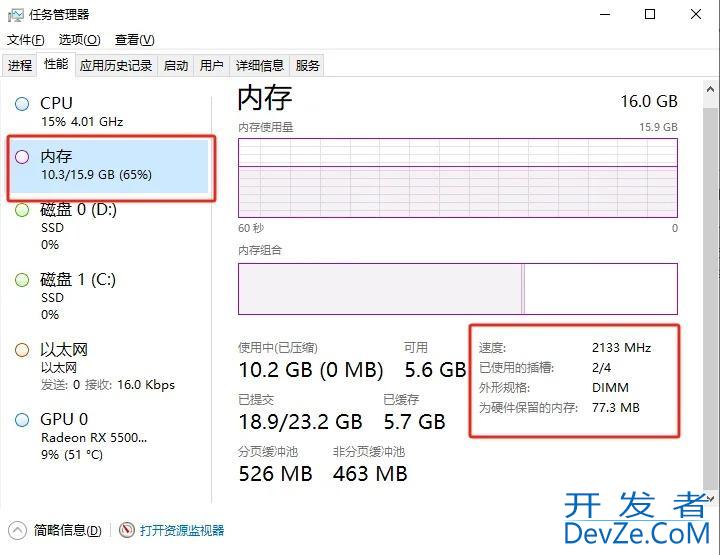

环境搭建

- 安装 Java 环境。

- 下载并解hdrstH压 Apache Flink 1.9.1。

漏洞复现步骤

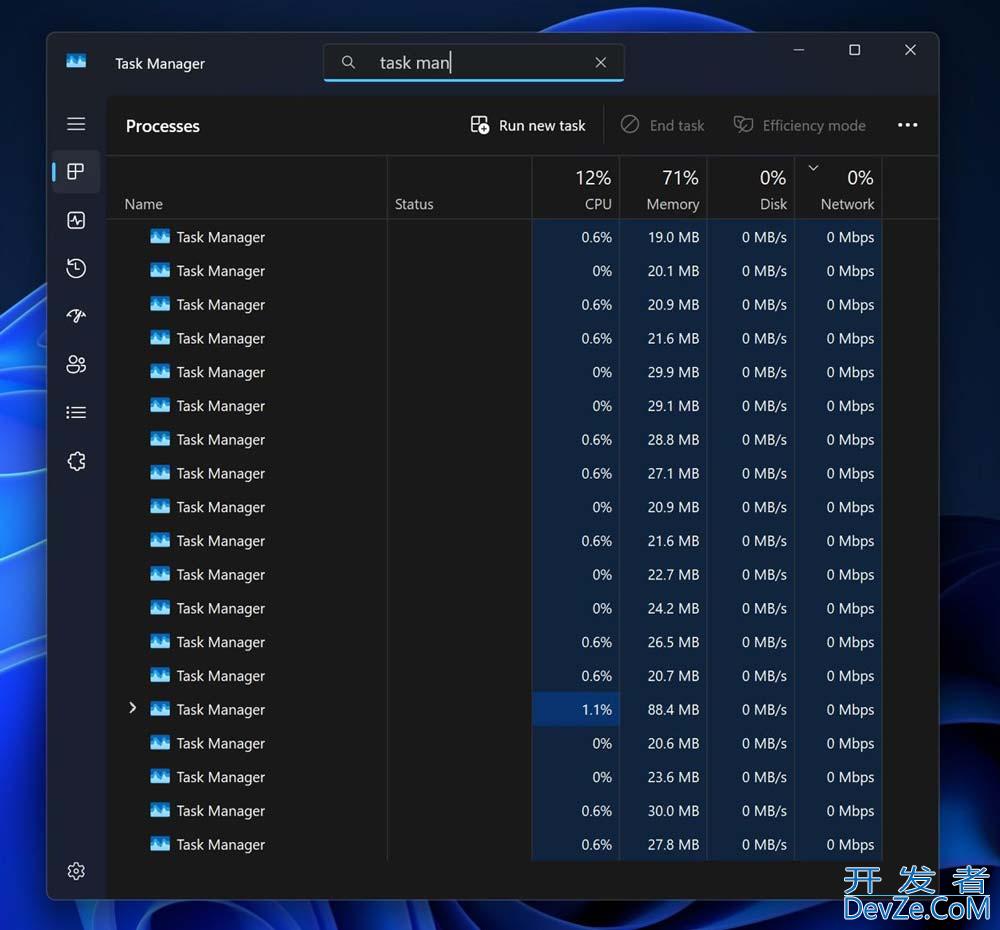

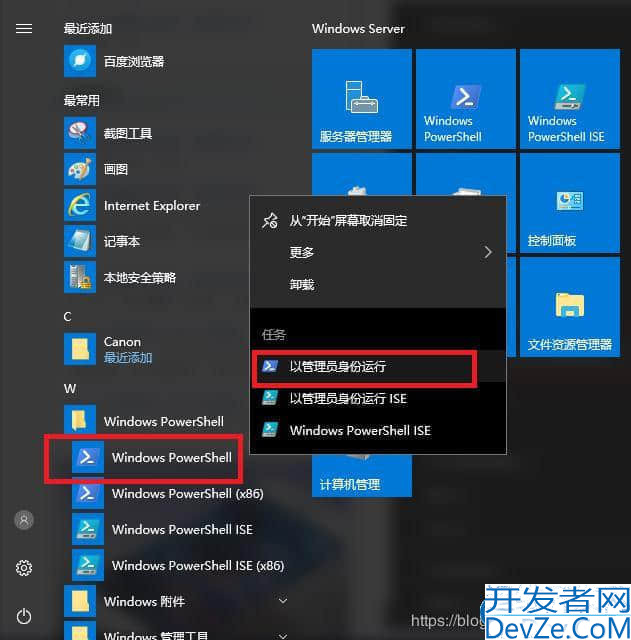

- 利用

msfvenom创建一个包含 Meterpreter 的恶意 JAR 文件。 - 通过 Apache Flink 的 Web 界面上传恶意 JAR 文件。

- 提交新的 Job 并指定上传的 JAR 文件,触发远程代码执行。

实战案例

- 攻击者通过 Flink Web 界面上传名为

xuegod.jar的恶意 JAR 文件。 - 使用 MetASPloit 设置监听,等待反弹 Shell。

- 执行上传的 JAR 文件,成功获取服务器的反向连接。

防范策略

1. 立即更新

尽快升级到最新版本的 Apache Flink,以修复已知的安全漏洞。

2. 访问控制

- 限制对 Flink Web 界面的访问权限,确保只有授权用户可以操作。

- 使用 HTTPS 协议加密传输,防止中间人攻击。

3. 配置审查

编程客栈- 审查 Flink 配置文件,关闭不必要的服务和端口。

- 确保 Flink 集群的配置不包含安全漏洞。

4. 网络隔离

将 Flink 集群部署在受保护的网络区域,避免直接暴露在公网。

5. 日志监控

- 启用访问和操作日志记录,监控异常行为。

- 定期检查日志文件,以便及时发现可疑活动。

结语

Apache Flink 的任意 JAR 包上传漏洞是一个严重的安全隐患,需要立即采取措施进行修复。通过本文提供的分析和防范策略,可以帮助管理员和开发人员保护他们的 Flink 集群不受此漏洞的影响,确保大数据环境的安全性。

注意: 本文提供的案例和方法仅用于教学目的,实际操android作时应确保遵守相关法律法规,不应用于非法侵入或攻击他人系统。

到此这篇关于Apache Flink 任意 JAR 包上传漏洞利用及防范策略的文javascript章就介绍到这了,更多相关Apache Flink 任意 JAR 包上传漏洞内容请搜索编程客栈(www.devze.com)以前的文章或继续浏览下面的相关文章希望大家以后多多支持编程客栈(www.devze.com)!

加载中,请稍侯......

加载中,请稍侯......

精彩评论