Spring Security注解失效的五大陷阱与避坑指南(你踩几个坑)

目录

- 注解校验失效?Spring Security权限控制的5大“隐形陷阱”你踩过几个?

- 一、前置条件:你真的打开了注解驱动吗?

- ✅ 正确姿势:开启方法安全

- ❌ 错误示范(常见于老项目迁移)

- 二、陷阱一:自调用绕过代理 → 注解彻底失效

- ❌ 场景重现:Controller自己调用带权限的方法

- Mermaid图解:为什么自调用会失败?

- ✅ 解决方案:通过代理对象调用

- 三、陷阱二:异常吞掉安全错误 → 静默失败太python危险!

- ❌ 错误案例:吞掉AccessDeniedException

- ✅ 正确做法:明确捕获并处理安全异常

- 四、陷阱三:SpEL表达式写错 → 权限逻辑形同虚设

- ❌ 典型错误:字段名写错 or 使用了不存在的变量

- ✅ 正确写法 + 单元测试验证

- 五、避坑指南:五大最佳实践清单

- 结语:安全无小事,细节定成败

注解校验失效?Spring Security权限控制的5大“隐形陷阱”你踩过几个?

你有没有遇到过这样的场景:在Controller方法上加了@PreAuthorize("hasRole('ADMIN')"),信心满满地测试,结果发现——普通用户居然也能访问!更离谱的是,日志里连个警告都没有,仿佛这个注解根本不存在。

或者,你在Service层写了个@PostFilter("filterObject.owner == authentication.name"),本想过滤掉不属于当前用户的数据,结果前端拿到的却是全部数据……

别急,今天“北风朝向”就带你深入Spring Security基于注解的权限校验机制,揭开那几个看似正常、实则致命的陷阱。这些坑,我曾经一个不落地全踩过,项目上线前夜差点被叫去“喝茶”。

我们不讲概念,只聊实战;不画大饼,专治不服。

一、前置条件:你真的打开了注解驱动吗?

很多人直接写@PreAuthorize,却忘了最关键一步——启用方法级安全控制。

Spring Security默认是关闭方法级别注解的。如果你没显式开启,哪怕注解写得再漂亮,也等于空气。

✅ 正确姿势:开启方法安全

@Configuration

@EnableMethodSecurity // 关键!替代过时的 @EnableGlobalMethodSecurity

public class SecurityConfig {

// 配置其他安全规则...

}

提示:@EnableMethodSecurity 是 Spring Security 5.6+ 推荐的新注解,支持 @PreAuthorize, @PostAuthorize, @Secured, @RolesAllowed 等多种注解。

❌ 错误示范(常见于老项目迁移)

// 过时且可能不生效

//@EnableGlobalMethodSecurity(prePostEnabled = true)

@Configuration

public class OldSecurityConfig {

// 没有启用新注解支持,@PreAuthorize 可能被忽略

}

结论:没有 @EnableMethodSecurity,所有方法级注解都是“纸老虎”www.devze.com。

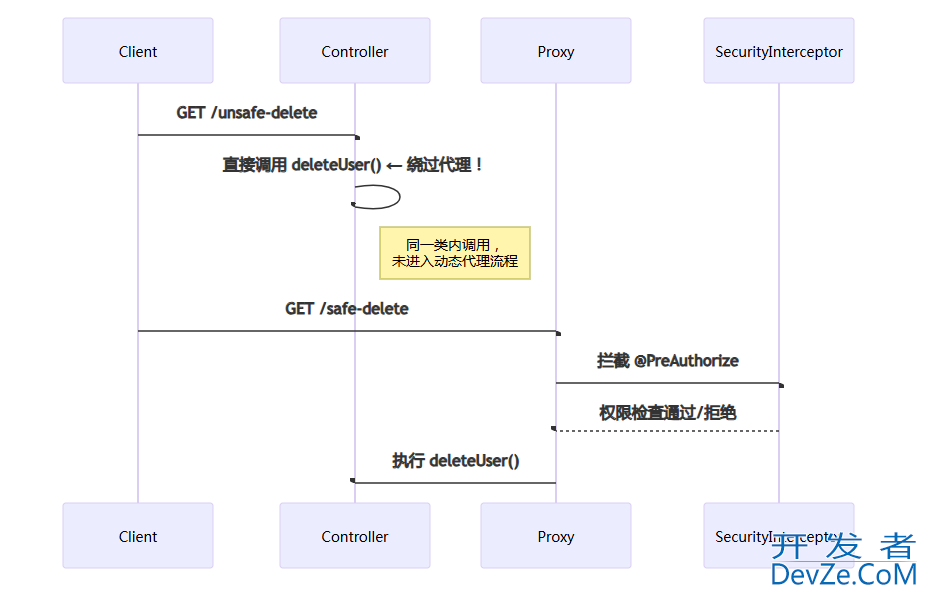

二、陷阱一:自调用绕过代理 → 注解彻底失效

这是最经典的坑,和事务失效如出一辙——同一个类内方法调用,绕过了AOP代理。

❌ 场景重现:Controller自己调用带权限的方法

@RestController

public class UserController {

@PreAuthorize("hasRole('ADMIN')")

public String deleteUser(Long id) {

return "User " + id + " deleted.";

}

// 普通接口,未做权限控制

@GetMapping("/unsafe-delete")

public String unsafeDelete() {

// ⚠️ 直接内部调用!绕过AOP代理,@PreAuthorize 不会触发!

return deleteUser(1L);

}

}

你以为 /unsafe-delete 走了deleteUser就得有ADMIN权限?错!它根本没经过Spring Security的拦截器链。

Mermaid图解:为什么自调用会失败?

✅ 解决方案:通过代理对象调用

@RestController

public class UserController {

@Autowired

private UserController self; // 自注入,获取代理对象

@PreAuthorize("hasRole('ADMIN')")

public String deleteUser(Long id) {

return "User " + id + " deleted.";

}

@GetMapping("/safe-delete")

public String safeDelete() {

// ✅ 通过代理调用,触发AOP拦截

return self.deleteUser(1L);

}

}

更优雅的方式:将方法移到独立的Service中,由Spring容器管理依赖。

三、陷阱二:异常吞掉安全错误 → 静默失败太危险!

有时候你发现注解“好像”没起作用,其实是异常被捕获了但没处理,导致权限拒绝变成了“无感失败”。

❌ 错误案例:吞掉AccessDeniedException

@GetMapping("/data")

@PostFilter("filterObject.owner == authentication.name")

public List<Data> getData() {

List<Data> data = dataService.findAll();

try {

processSensitiveData(data); // 可能抛出 AccessDeniedException

} catch (Exception e) {

log.warn("处理失败,忽略"); // 吞掉了安全异常!

}

return data; // 即使权限不通过,依然返回数据

}

如果 @PostFilter 因表达式求值失败或权限不足抛出异常,而你又在一个宽泛的 catch (Exception) 中默默吃掉,那后果就是——该拦的没拦住,还假装成功了。

✅ 正确做法:明确捕获并处理安全异常

@GetMapping("/data")

@PostFilter("filterObject.owner == authentication.name")

public ResponseEntity<List<Data>> getData() {

try {

List<Data> data = dataService.findAll();

return ResponseEntity.ok(data);

} catch (AccessDeniedException e) {

log.warn("用户 {} 访问越权", SecurityContextHolder.getContext().getAuthentication().getName());

return ResponseEntity.status(HttpStatus.FORBIDDEN).build();

} catch (AuthenticationCredentialsNotFoundException e) {

return ResponseEntity.status(HttpStatus.UNAUTHORIZED).build();

}

}

建议:使用全局异常处理器统一处理:

@ControllerAdvice

public class SecurityExceptionHandler {

@ExceptionHandler(AccessDeniedException.class)

public ResponseEntity<String> handleAccessDenied() {

return ResponseEntity.status(HttpStatus.FORBIDDEN).body("权限不足");

}

}

四、陷阱三:SpEL表达式写错 → 权限逻辑形同虚设

Spring Security的注解依赖SpEL(Spring Expression Language),一个小拼写错误就能让你的权限系统全线崩溃。

❌ 典型错误:字段名写错 or 使用了不存在的变量

// ❌ 错误1:user 写成了 usre

@PreAuthorize("hasRole('MODERATOR') or #usre.name == authentication.name")

public void updateData(@RequestBody Data data, @AuthenticationPrincipal UserDetails user) {

// ...

}

// ❌ 错误2:filterObject 是集合元素,不是整个列表

@PostFilter("filterObject.owner == authentication.name")

public List<Project> getAllProjects(List<Project> projects) {

// 注意:projects 是参数,但 filterObject 指的是每个 Project 元素

// 如果这里传 null 或空 list,不会报错,但也不会过滤

return projects;

}

上面两个例子中:

- 第一个因变量名错误,SpEL解析失败,默认策略为“拒绝”,但开发环境不易察觉。

- 第二个若输入为空列表,则

@PostFilter不执行任何过滤,容易误以为“生效”。

✅ 正确写法 + 单元测试验证

@PreAuthorize("hasRole('MODERATOR') or #user.username == authentication.name")

public void updateData(@RequestBody Data data, @AuthenticationPrincipal UserDetails user) {

// ...

}

@Test

@WithMockUser(username = "alice", roles = {"USER"})

void shouldDenyWhenNotOwner() throws Exception {

UserDetails user = new Usephpr("bob", "", List.of());

assertThatThrownBy(() -> service.updateData(new Data(), user))

.isInstanceOf(AccessDeniedException.class);

}

推荐:对关键权限逻辑编写单元测试,使用 @WithMockUser 模拟不同身份。

五、避坑指南:五大最佳实践清单

为了避免你在生产环境深夜debug,总结以下五条铁律:

| 实践 | 说明 |

|---|---|

✅ 1. 必须启用 @EnableMethodSecurity | 否则所有注解无效 |

| ✅ 2. 避免同一类内的自调用 | 使用代理对象或拆分到Service |

✅ 3. 不要吞掉 AccessDeniedException | 应显式返回403 |

| ✅ 4. 仔细检查SpEL语法与变量名 | 特别是 #param 和 filterObject |

| ✅ 5. 对核心权限逻辑写单元测试 | 使用 @WithMockUser 和断言异常 |

结语:安全无小事,细节定成败

@PreA编程uthorize、@PostFilter 这些注解看起来只是加一行代码的事,但背后涉及AOP代理、SpEL解析、异常传播等多个环节。任何一个环节断裂,都会让整个权限体系崩塌。

记住:权限控制宁可“过度防御”,也不能“静默失效”。当你写下每一个注解时,请自问一句:“这个真的会被执行吗?如果失败,我能知道吗?”

下次再遇到“注解不生效”,别急着骂Spring,先看看是不是我们自己,把路给堵死了。

毕竟,真正的安全,从来不是靠运气撑起来的。

到此这篇关于Spring Security注解失效的5大陷阱与避坑指南的文章就介绍到这了,更多相关Spring Security注解失效内容请搜索编程客栈(www.devze.com)以前的编程客栈文章或继续浏览下面的相关文章希望大家以后多多支持编程客栈(www.devze.com)!

加载中,请稍侯......

加载中,请稍侯......

精彩评论