MySQL 用户权限与安全管理最佳实践

目录

- mysql 用户权限与安全管理

- 1. MySQL 用户权限基础

- 1.1 用户与账户概念

- 1.2 权限模型

- 2. 常用用户权限管理命令

- 2.1 创建用户

- 2.2 授予权限

- 2.3 撤销权限

- 2.4 修改用户密码

- 2.5 查看权限

- 3. 安全管理最佳实践

- 3.1 最小权限原则

- 3.2 强化密码策略

- 3.3 限制访问来源

- 3.4 加密通信

- 3.5 日志监控与审计

- 4. 角色管理与集中控制

- 4.1 角色(Role)概念

- 5. 总结

MySQL 用户权限与安全管理

在数据库系统中,用户权限与安全管理是保障数据安全性、完整性和隐私性的核心机制。MySQL 提供了丰富的权限管理功能,可以精细地控制用户对数据库、表以及其他数据库对象的访问权限,同时也支持各种安全管理策略来防范恶意攻击。本文将深入探讨 MySQL 用户权限的原理、常用管理命令、安全最佳实践以及如何在实际项目中部署这些策略。

1. MySQL 用户权限基础

1.1 用户与账户概念

- 用户账户:每个账户由用户名和主机地址组成,例如

'alice'@'localhost'表示只有从本机连接的 alice 用户才能访问数据库。 - 认证方式:MySQL 支持基于密码的认证、插件认证(如 PAM、LDAP)等多种方式,确保只有经过授权的用户才能登录数据库。

1.2 权限模型

- 全局权限:作用于整个数据库实例,例如创建数据库、服务器管理等权限。

- 数据库级权限:针对某个特定数据库授予操作权限,如 SELECT、INSERT、UPDATE、DELETE 等。

- 表级权限:控制对特定数据表的访问,如对某个表的 SELECT、phpINSERT 权限。

- 列级权限:更加细粒度的控制,可以限制用户对表中某些列的访问。

- 存储过程及函数权限:专门管理对存储过程、函数的执行或创建权限。

- 存储过程及函数权限:专门管理对存储过程、函数的执行或创建权限。

MySQL 使用权限表来存储这些权限数据,常见的权限表包括 mysql.user、mysql.db、mysql.tables_priv 等。

2. 常用用户权限管理命令

2.1 创建用户

使用 CREATE USER 命令来创建一个新的用户账户。例如:

CREATE USER 'bob'@'%' IDENTIFIED BY 'SecurePass123';

该命令创建了一个允许从任意主机连接的 bob 用户,并设置密码为 SecurePass123。

2.2 授予权限

使用 GRANT 命令为用户授予特定权限。示例:

GRANT SELECT, INSERT, UPDATE ON mydb.* TO 'bob'@'%';

这条语句授予 bob 用户对 mydb 数据库中所有表的 SELECT、INSERT 和 UPDATE 权限。

2.3 撤销权限

使用 REVOKE 命令可以收回之前授予的权限。例如:

REVOKE DELETE ON mydb.* FROM 'bob'@'%';

该语句将 bob 用户在 mydb 数据库上 DELETE 权限撤销。

2.4 修改用户密码

更新密码可通过 ALTER USER 命令完成:

ALTER USER 'bob'@'%' IDENTIFIED BY 'NewSecurePass456';

修改后,用户需要使用新密码进行连接验证。

2.5 查看权限

使用 SHOW GRANTS 命令查看用户的当前权限:

SHOW GRANTS FOR 'bob'@'%';

该命令返回 bob 用户所有已授予的权限信息,帮助管理员检查权限配置是否正确。

3. 安全管理最佳实践

3.1 最小权限原则

- 按需授权:仅授予用户完成任务所必需的权限,避免过度授权带来的安全风险。

- 定期审计:定期检查用户权限,及时撤销不再需要的权限或账户,防止权限滥用。

3.2 强化密码策略

- 密码复杂度:设置复杂度ySRwDO较高的密码,包括字母、数字和特殊字符,避免使用默认密码。

- 定期更换:建立密码定期更新机制,并结合 MySQL 认证插件加强密码策略。

3.3 限制访问来源

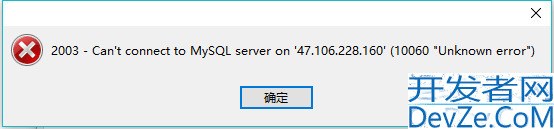

- 主机限制:通过 'username'@编程客栈'host' 限制用户只能从特定 IP 或主机连接数据库,减少攻击面。

- 防火墙配置:在服务器层面配置防火墙策略,限制数据库端口的开放范围。

3.4 加密通信

- SSL/TLS 加密:启用 SSL/TLS 加密,确保客户端与 MySQL 服务器之间的通信安全,防止数据传输过程中的窃听和篡改。

3.5 日志监控与审计

- 启用审计日志:配置 MySQL 审计日志功能,记录所有关键的用户操作,方便事后追溯与安全审计。

- 实时监控:结合第三方监控工具,对异常登录、权限变更和大批量操作进行实时告警,及时发现潜在威胁。

4. 角色管理与集中控制

4.1 角色(Role)概念

MySQL 8.0 引入了角色(Role)管理功能,通过角色将一js组权限封装起来,然后将角色赋予用户,简化权限管理工作。

创建角色:

CREATE ROLE 'read_only';

赋予角色权限:

GRANT SELECT ON mydb.* TO 'read_only';

为用户分配角色:

GRANT 'read_only' TO 'alice'@'localhost';

激活角色:

SET DEFAULT ROLE 'read_only' TO 'alice'@'localhost';

使用角色管理可以在用户较多或者权限变更频繁的场景下,提高管理效率并降低出错风险。

5. 总结

MySQL 用户权限与安全管理是保障数据库系统稳定与安全的重要环节。通过合理设计权限模型、使用 GRANT/REVOKE 命令管理权限、实施最小权限原则以及加强密码、网络和通信安全,可以大幅降低数据库被非法访问和数据泄露的风险。结合角色管理和日志监控手段,能够实现更为集中、高效的权限控制,确保系统在不断扩展的同时依然保持高安全性。

希望本文能为你在 MySQL 安全管理方面提供全面js的指导,助力构建一个更加安全、可靠的数据库环境。

到此这篇关于MySQL 用户权限与安全管理的文章就介绍到这了,更多相关MySQL 用户权限与安全管理内容请搜索编程客栈(www.devze.com)以前的文章或继续浏览下面的相关文章希望大家以后多多支持编程客栈(www.devze.com)!

加载中,请稍侯......

加载中,请稍侯......

精彩评论